Microsoft wprowadził Kontrolę konta użytkownika w systemie Windows Vista w taki sposób, że denerwuje wielu użytkowników systemu ze względu na samą liczbę podpowiedzi, którymi bombardowani byli użytkownicy systemu operacyjnego. Od tego czasu poprawiono zachowanie UAC; liczba podpowiedzi otrzymywanych przez użytkowników podczas pracy z systemem komputerowym została znacznie zmniejszona.

Zachowanie nie jest jednak nadmiernie zoptymalizowane. Otrzymujesz na przykład monity UAC, nawet jeśli jesteś zalogowany przy użyciu konta administratora, którego doświadczeni użytkownicy, którzy wiedzą, co robią, mogą w ogóle nie lubić.

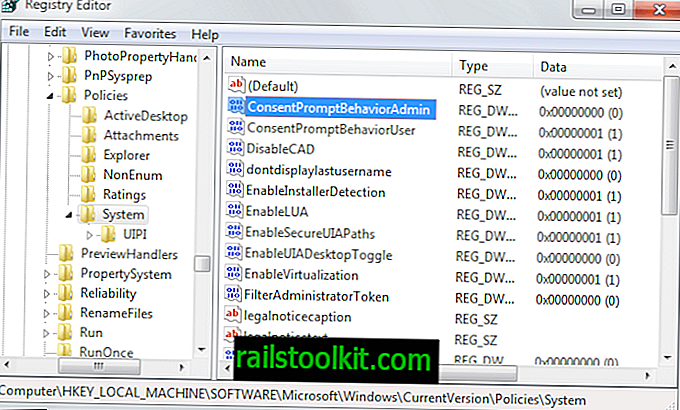

Wielu użytkowników systemu Windows nie wie, że można zmodyfikować domyślne zachowanie Kontroli konta użytkownika. Rejestr systemu Windows zawiera dwa klucze, które definiują zachowanie UAC dla administratorów i standardowych użytkowników.

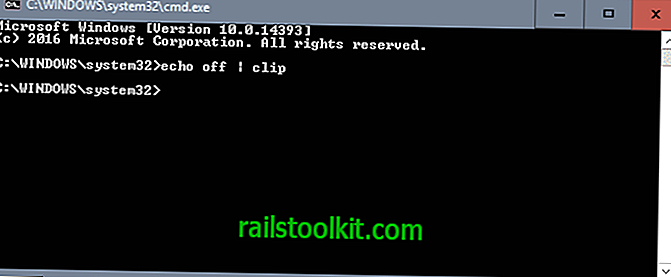

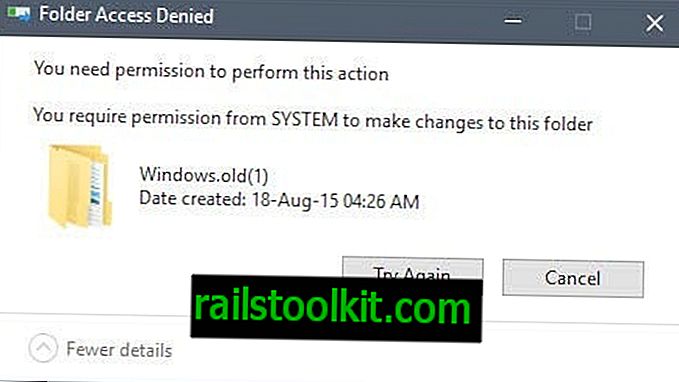

Najpierw należy otworzyć rejestr systemu Windows, aby sprawdzić konfigurację kluczy w systemie:

- Użyj Windows-R, aby wyświetlić okno uruchamiania w systemie. Wpisz regedit i naciśnij klawisz Enter, aby załadować rejestr. Otrzymasz monit UAC, który musisz zaakceptować.

- Przejdź do następującej ścieżki za pomocą struktury folderów paska bocznego: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Ten klucz określa zachowanie Kontroli konta użytkownika dla administratorów systemu. Wartość domyślna jest ustawiona na monitowanie, ale nie wymaga wprowadzania poświadczeń. Oto wszystkie możliwe wartości:

- 0 : Wartość 0 umożliwia administratorom wykonywanie operacji wymagających podniesienia uprawnień bez zgody (oznaczenia monitów) lub poświadczeń (oznaczenie uwierzytelnienia).

- 1 : Wartość 1 wymaga od administratora podania nazwy użytkownika i hasła, gdy operacje wymagają podniesionych uprawnień na bezpiecznym pulpicie.

- 2 : Wartość 2 wyświetla monit UAC, który musi być dozwolony lub zabroniony na bezpiecznym pulpicie. Nie jest wymagane uwierzytelnianie.

- 3 : Wartość 3 monituje o poświadczenia.

- 4 : Wartość 4 monituje o zgodę, wyświetlając monit UAC.

- 5 : Domyślna wartość 5 monituje o zgodę na pliki binarne inne niż Windows.

ConsentPromptBehaviorUser

- 0 : Wartość 0 automatycznie odrzuci każdą operację, która wymaga podwyższonych uprawnień, jeśli zostanie wykonana przez standardowych użytkowników.

- 1 : Wartość 1 wyświetli monit o podanie nazwy użytkownika i hasła administratora, aby uruchomić operację z podwyższonymi uprawnieniami na bezpiecznym pulpicie.

- 3 : Domyślna wartość 3 monituje o poświadczenia na bezpiecznym pulpicie.

Zmiany powinny wejść w życie natychmiast. Możesz na przykład ustawić zachowanie administratora na 0, aby nie były wyświetlane monity, a zachowanie użytkownika również na 0, aby uniemożliwić im wykonywanie operacji wymagających podwyższonych uprawnień.

Dostępne są dodatkowe klucze, oto ich krótki przegląd:

- EnableInstallerDetection ustawiony na 1 we wszystkich wersjach systemu Windows oprócz Enterprise, gdzie jest ustawiony na 0. Określa, czy instalacje aplikacji monitują o podniesienie uprawnień (0 wyłączone, 1 włączone).

- PromptOnSecureDesktop określa, czy monity UAC są wyświetlane na bezpiecznym pulpicie (1, domyślnie), czy nie (0). Pozbywa się monitu na pełnym ekranie, gdy jest wyłączony.

- FilterAdministratorToken jest domyślnie wyłączony (0), ale zamiast tego można go ustawić na (1), co wymagałoby od użytkownika zatwierdzenia operacji wymagających podniesienia uprawnień.

- Opcja EnableUIADesktopToggle jest domyślnie wyłączona (0). Określa, czy aplikacje UIAccess mogą monitować o podniesienie uprawnień bez bezpiecznego pulpitu. Aplikacje UIAccess są podpisane cyfrowo i działają tylko z chronionych ścieżek (pliki programów, pliki programów (x86) i system32). Ustawienie na (1) włącza.

- Opcja EnableSecureUIAPaths jest domyślnie włączona (1). Jeśli wyłączone (0), pozwoli na wykonywanie aplikacji UIAccess z niezabezpieczonych lokalizacji.

- ValidateAdminCodeSignatures jest domyślnie wyłączony (0). Po włączeniu (1) wymusza sprawdzanie poprawności ścieżki certyfikacji PKI dla plików wykonywalnych przed zezwoleniem na ich uruchomienie.

- EnableLUA domyślnie włączony (1). Jeśli wyłączone (0), wyłączy tryb zatwierdzania administratora i wszystkie powiązane ustawienia zasad UAC.

- Opcja EnableVirtualization włączona (1), która przekierowuje błędy zapisu aplikacji w czasie wykonywania do zdefiniowanych lokalizacji użytkownika. Aplikacje zapisujące dane w chronionych lokalizacjach zakończą się niepowodzeniem, jeśli zostaną wyłączone (0.

Dodatkowe informacje o każdym ustawieniu, a także odpowiadające im ustawienia zasad grupy są dostępne w witrynie Microsoft Technet.