W zeszłym tygodniu Google ujawniło, że dodało obsługę funkcji prywatności DNS-over-TLS do publicznej usługi DNS firmy Google Public DNS.

Google uruchomił Google Public DNS w 2009 r., Kiedy wiele firm internetowych zaczęło wskakiwać na pasmo DNS. Niektóre firmy porzuciły działalność DNS, Symantec wycofał Norton ConnectSafe (DNS) w 2018 roku, podczas gdy inne, takie jak Cloudflare, Verisign, Quad9 DNS lub AdGuard DNS, uruchomiono w ostatnich latach.

Google twierdzi, że jego usługa jest „największym na świecie publicznym serwerem rozpoznawania nazw rekurencyjnych”; zamienia nazwy domen w adresy IP wymagane do komunikacji w Internecie.

DNS-over-TLS i DNS-over-HTTPS to dwa podejścia do uczynienia żądań DNS bardziej prywatnymi przy użyciu szyfrowania. Jedną z głównych różnic między dwiema implementacjami jest używany port. DNS-over-TLS używa portu 853, DNS-over-HTTPS standardowy port HTTPS 443.

Mozilla zaczęła już eksperymentować z DNS-over-HTTPS w najnowszych wersjach rozwojowych Firefoksa i prawdopodobne jest, że inni twórcy przeglądarek i dostawcy DNS w końcu zaczną również obsługiwać te funkcje prywatności.

Google wdrożyło specyfikację DNS-over-TLS opisaną w RFC7766. i sugestie dotyczące ulepszenia implementacji; Implementacja Google wykorzystuje TLS 1.3 i obsługuje szybkie otwieranie TCP oraz potokowanie.

Większość ekspertów prawdopodobnie zgodziłaby się, że szyfrowanie DNS w celu poprawy prywatności i bezpieczeństwa, np. Przed manipulacją, jest korzystne i pożądane.

Głównym problemem związanym z implementacją Google w tym momencie jest to, że nie jest on powszechnie dostępny. Jest obsługiwany na urządzeniach z Androidem 9 tylko wtedy oficjalnie i jako skrótowy resolver dla Linuksa.

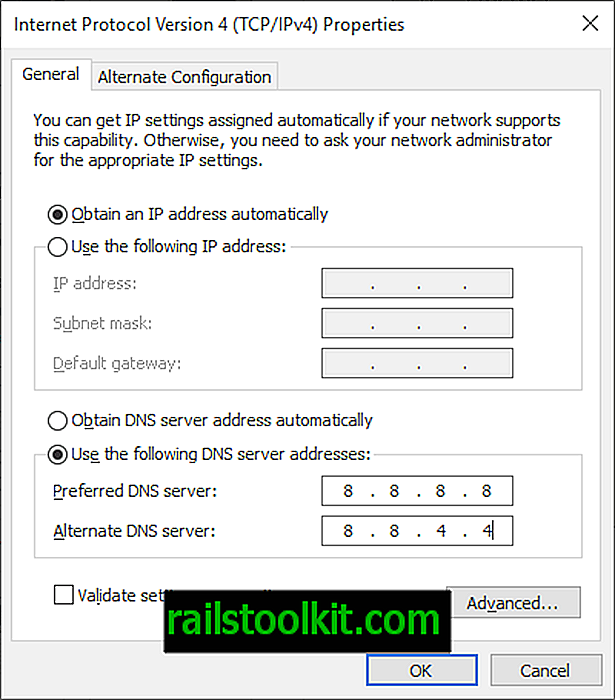

Wytyczne Google dotyczące wdrażania podkreślają w systemach Windows i Mac OS X, że systemy operacyjne domyślnie nie obsługują DNS-over-TLS. Jedyną opcją w tym miejscu, aby dodać wsparcie, byłoby skonfigurowanie serwera tłumaczącego proxy według Google.

Użytkownicy systemu Windows mogą używać czegoś takiego jak Simple DNSCrypt do szyfrowania ruchu DNS

Końcowe słowa

Użytkownicy korzystający z Google DNS już korzystają z implementacji Google-DNS-over-TLS pod warunkiem, że jest on obsługiwany na ich urządzeniach lub skonfigurowany za pomocą serwerów proxy. Użytkownicy, którzy nie ufają Google lub nie chcą wysyłać całego swojego ruchu DNS do Google, nie zaczną używać Google Public DNS, ponieważ szyfrowanie tego nie zmienia.

Teraz ty: jakiego dostawcy DNS używasz i dlaczego?